离谱!迈克菲McAfee《云安全和风险报告》:公有云中敏感数据日益增长,大多数威胁来自账户泄露和内部威胁

迈克菲(McAfee)大家应该都知道。没错,就是那个当年Windows上预装的杀毒软件品牌。很多人“深受其害”,因为其太复杂且太过严谨,很多人下载到电脑的应用,不小心就被其当做“病毒”处理掉,导致无法使用。

不过,有一说一,McAfee在网络安全领域还是非常有威信的,其每年都会发布一些安全风险相关的行业报告。

我们注意到,其19年发布了一个《云采用和风险(Cloud Adoption and Risk Report)》的报告,报告中一方面是肯定了“云服务”的快速扩展能力,大多数使用云技术的企业都加快了业务的发展,另一方面也指出目前我们所面临的云安全威胁比我们以为或者想象的可能要多的多的多。

注:19年也正好是etsme成立的时间

这份报告基于对大量企业组织的数十亿匿名公有云事件进行了分析,简单总结,报告中提到的云风险威胁主要包括:

- 目前公有云中的敏感数据已经达到云数据总量的1/4,相比两年前增长了17%,而且云中敏感数据的共享量同比增长了53%。

- 以开放、可公开访问的链接共享敏感数据的情况在过去两年增长了23%

- 云数据面临的大多数威胁都来自于账户泄露和内部威胁

- 80% 的企业本月将至少遭遇一次云账户泄露威胁

- 92% 的组织目前在暗网上出售被盗的云凭证

公有云风险数据的构成

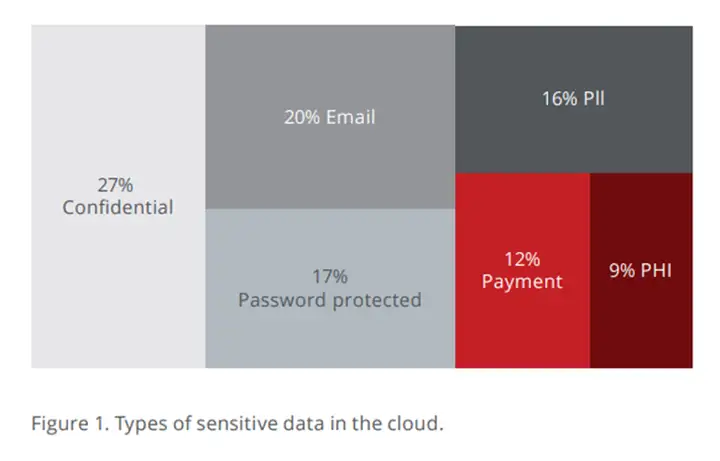

总结中提到,公有云应用中敏感数据的占比达到了总量的21%,而敏感数据的类型则如下图。

其中比例最高的就是“机密数据(Confidential Data)”,达到27%。

先解释下什么是机密数据

机密数据(Confidential Data)

机密数据(Confidential Data)指的是不打算公开传播的任何信息。

比如企业的客户信息、学校的学生信息;针对个人,个人的照片视频或者各类证明信息也属于此类。

海外一般会把机密数据分为5类:

- 个人数据、个人敏感数据

- 知识产权

- 业务关键数据

- 其他内部数据

- 其他分类

这意味着,通过云来存储机密数据越来越为大家所接受。

再看图表的其他部分,排名第二、三、五的分别是电子邮件、密码保护数据和支付数据。

电子邮件本身就是公有云提供的一种“云协作”方式,密码及支付数据则通常是用户在使用公有云服务时会使用或产生的。

考虑到目前互联网对人们生活的影响,这样数据的占比高就不奇怪了。

有意思的是PHI和PII数据,PHI和PII分别指的是“受保护的健康信息”和“个人身份信息”,两者分别占到了9%和16%。

受保护的健康信息(PHI)

指的是医疗记录或指定记录集中可用于识别个人身份并在提供诊断或治疗等医疗保健服务过程中创建、使用或披露的任何信息。

个人身份信息(PII)

指与特定个人有关的、可用于揭露其身份的任何信息,如社会保险号、身份证号、全名、电子邮件地址或电话号码。

PHI和PII信息是包含关系,即PHI信息也属于PII,所以PHI占比比PII低并不意外。奇怪的是,根据McAfee的描述,PHI信息近两年是有提高的,但PII信息的年同比则锐减20%。

一个合理的解释是由于安全意识的提高,终端用户将自身的PII信息从公有云中删除了。

云协作——是福也是祸

客观来说,暴露风险和协作共享是背道而驰的,因为共享就可能会导致我们的敏感数据丢失。

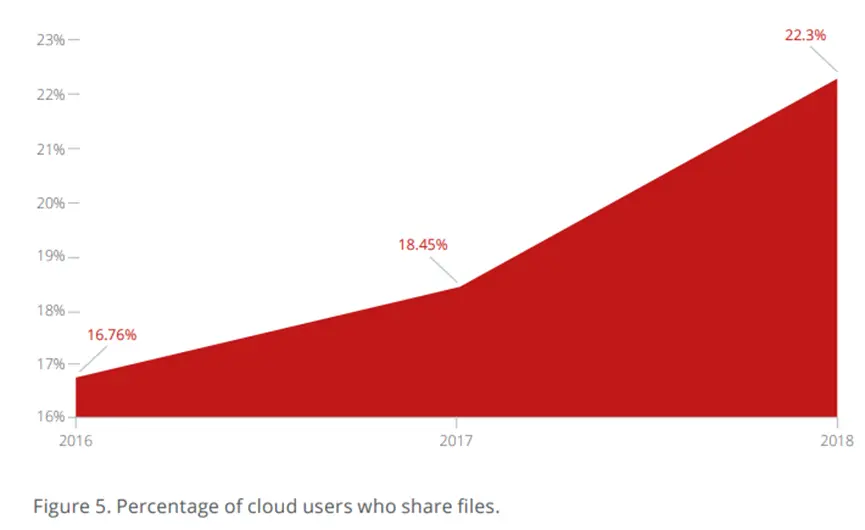

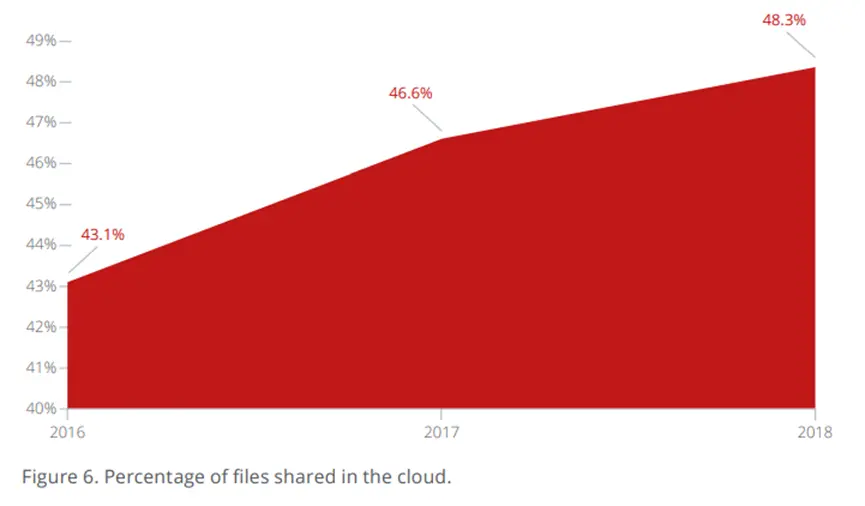

在报告第二部分,McAfee发现22%的云计算用户会主动共享云中的文件,48%的云计算文件最终会被共享,两者都呈上升趋势。

48%的云共享文件中,有8%包含了我们上面提到的“敏感数据”,这就造成了一个问题:

由于有超过12%的共享是以链接形式产生的,这可能会导致链接中的共享数据最终不受控制的扩散和传播。

另外,电子电子邮件仍然是最容易造成数据丢失的载体之一。

配置错误造成的安全隐患

对我们绝大多数人来说,所使用到的云计算服务,基本以SaaS服务为主,比如大家手机里会安装的淘宝、微信、抖音….各类APP

而对很多企业,尤其是小微企业又或者IT行业人员,会自行购买公有云厂商提供的IaaS和PaaS服务,并在此基础上搭建自己想要提供的服务或功能。

根据McAfee的分析,使用 IaaS/PaaS 的企业在任何时候平均都有 14 个配置错误的服务在运行,导致每月平均发生 2,269 起配置错误事件。

更可怕的是基于以上配置错误问题,有 27% 使用 PaaS 的用户经历过云基础设施数据被盗的情况。

还有2个频率不高但对数据丢失和IaaS/PaaS 环境的风险有严重影响的错误配置问题。

一个是“读取权限的错误开放”,McAfee发现,以AWS S3来看,所有S3存储桶中有5.5%具有世界读取权限,当年好多起开放 S3 存储桶中数据暴露的公共事件就是因为这个错误配置。

二是“写入权限的错误开放”,按照统计,企业组织平均至少有一个 AWS S3 存储桶设置了“开放写入”权限。开放写入可就比开放读取权限的问题要严重多了,因为开放写入意味着外面的人可以随意入侵修改你的记录,甚至注入恶意代码。

来自内部和外部的威胁

在最后,报告中提到了来自内部和外部的一些威胁所引发的数据安全问题。

这类事件,相信大家听到的就比较多了,比如22年微软泄露2.4TB客户敏感数据,又如有公司将绝密文件放到腾讯文档的云端结果发现文档腾讯员工的浏览记录…

在报告中,这类事件被分成了大概三类,你猜是来自外部的网络安全威胁多还是来自内部的?从报告来看,答案是:

账户被盗

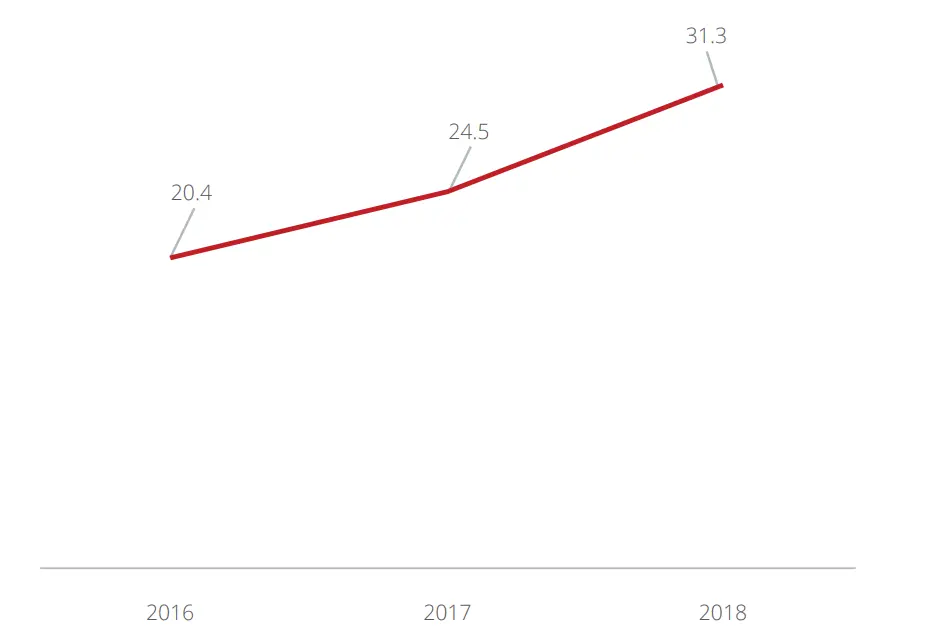

企业平均每月发生 12.2 起未经授权的第三方利用窃取的账户凭证访问存储在云服务中的企业数据的事件。80.3%的企业每月至少遭遇一次此类事件。此外,有 92% 的公司在暗网上出售云凭据。

普通内部威胁

企业平均每月遭遇 14.8 起内部威胁事件,94.3%的企业平均每月至少遭遇一起。

内部威胁包括无意中暴露组织风险的行为,如错误地向外部共享包含员工社会安全号的电子表格。它们还包括恶意活动,如销售人员在离职加入竞争对手之前下载其完整的联系人列表。

特权用户威胁

58.2% 的企业每月都会遇到特权用户威胁,平均每月 4.3 次。这些威胁的形式多种多样,从管理员访问高管账户中的数据,到无意中修改安全设置削弱安全性,不一而足。相比普通内部威胁,特权用户威胁发生的频率要低一些,但其威胁性可就要高多了。

是不是有些意外?说实话,这的确是一个比较令人惊讶的数据,因为我们传统的印象里“内部威胁”应该是很罕见的情况,而外部威胁则应该很频繁。

但数据的结果是内部威胁(普通+特权用户)的次数甚至超过了外部威胁。

以上就是整个报告的主要内容,从公有云上敏感数据的占比和类型,到云协作、配置错误引起的安全隐患,以及最后来自内部或外部的数据安全威胁。

不妨简单归纳一下,其实整个报告的重点就是

一方面越来越多的用户(个人或企业)开始使用公有云服务,尤其是通过云来存储自己的机密数据,但另一方面公有云的确面临着各种各样的数据安全风险和威胁;随着对隐私安全的重视用户也越来越不愿意将个人身份信息等保存在公有云上。

听起来有点矛盾?存放个人身份信息的越来越少,但存放机密数据的越来越多?

其实并不难理解,前者本就比后者更加敏感,在“迁离”公有云的过程中肯定优先考虑前者,要实现完全的迁移无论在认知上还是行为上都是需要过程的。

正如我们在之前介绍互联网基础设施的未来的文章中所说,一种新的趋势“云遣返”正在流行,只不过它才刚开始。

原文地址:从 AWS S3 的发展,看对象存储及互联网基础设施的未来

再者,对个人乃至小微企业来说,也确实没有更好替代“公有云存储”的媒介或工具。

U盘、移动硬盘不具备功云存储的便利性;硬盘柜、NAS发展了20多年仍然小众,由于难上手、机械味重基本成了极客玩具,更不用说以上这些产品在安全可靠性上的各种问题。

幸运的是,现在这个问题有“解”了,这个解就是etsme打造的这款密盒。

保护用户隐私安全的小型私有云

对个人和家庭来说,密盒就是全家人私密的数据保险箱;对公司来说,密盒就是企业沉淀数字资产的地方。

别误会,密盒的功能可远远不止“存储”,也具备协作、共享的功能。

我们就从报告提到的3个方面一个个来说。

关于云协作

密盒中的协作是“私域”的,在密盒家庭版中,是和亲朋好友;在密盒企业版中则是针对员工和客户。

前面提到,电子邮件和基于链接的分享造成了很多问题,前者很容易导致共享数据不受控制的传播,后者则一直是最容易造成数据丢失的载体。

密盒基于“群”的方式很好的限定了共享的对象,另外在群中的分享只是文件链接,其他人只可读取不可修改、不可删除,当然也不能分享到群外面。

关于配置错误

严格来说,密盒就不存在“配置”这一动作。

密盒采用了和网银类似的数字安全体系,基于盒主的数字身份给想要访问密盒的人、终端设备、数据做授权。

我们引入了“可信计算机制”和“零安全信任体系”来确保整个过程简单又安全。

对用户来说,就完全不用担心因为误操作造成不该开放的权限开放出去,最后导致数据暴露等问题。

关于内外部威胁

对用户隐私安全的保护,是密盒设计的核心理念之一,也是我们在开发产品过程中不断提醒自己的。

在密盒中,数据的传输和存储都是加密的,结合前面所说的数字安全体系,可以很好的防护来自外部的安全威胁。

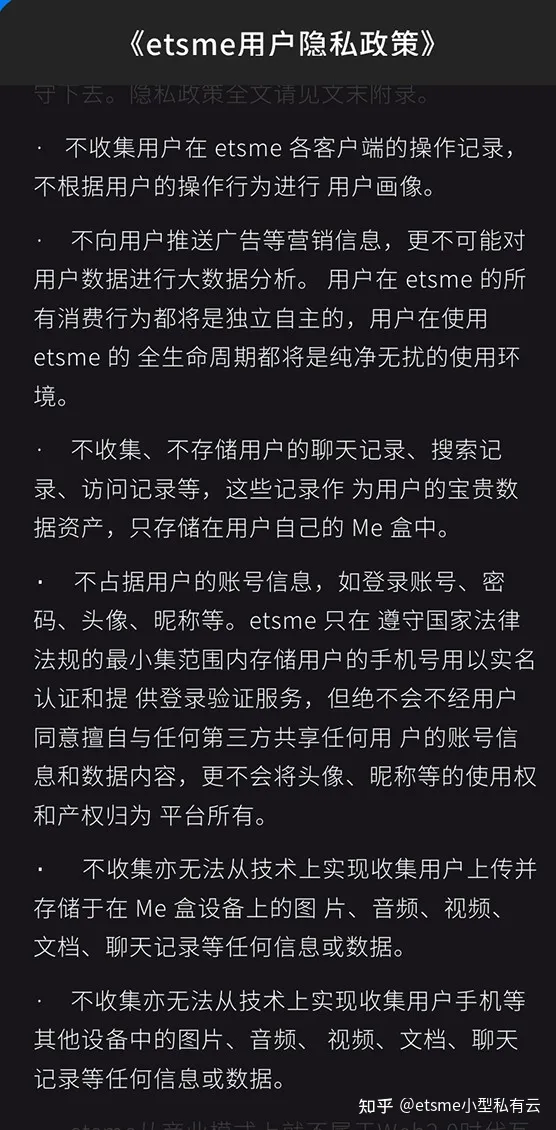

对内,etsme承诺不会收集、存储用户的数据,用户的数据不会经过etsme的公有云中转也不会留存,这不仅是技术上的约束,法律上也同样,我们有严格的《用户隐私协议》,来保障用户的数据只属于自己。

说这么多,其实就一句话:“机密数据,存密盒就对了!”

etsme是采用云计算原生技术打造的个人私有云/小型私有云产品,即刻入手etsme,探索更多贴心功能,掌控自己的数字世界。